Red Teaming dla IT i SOC

RED TEAMING – ADVANCED OFFENSIVE SKILLS FOR IT & SOC

RED TEAMING – ADVANCED OFFENSIVE SKILLS FOR IT & SOC

Szkolenie dostarcza osobom pracującym w działach IT i SOC umiejętności niezbędnych do samodzielnego testowania cyberbezpieczeństwa swojej organizacji w taki sam sposób, jak robią to cyberprzestępcy w czasie rzeczywistych włamań do firm. Dodatkowo pozwala lepiej przygotować się do obsługi cyberincydentów zgodnie z wymaganiami nowego prawa cyberbezpieczeństwa. Umożliwia także firmom zbudowanie własnych zespołów Red Team w krótkim czasie.

Szybkie zdobycie zaawansowanych umiejętności ofensywnych (red team, hacking) jest możliwe dzięki zapewnieniu osobom uczącym się specjalistycznych narzędzi edukacyjnych:

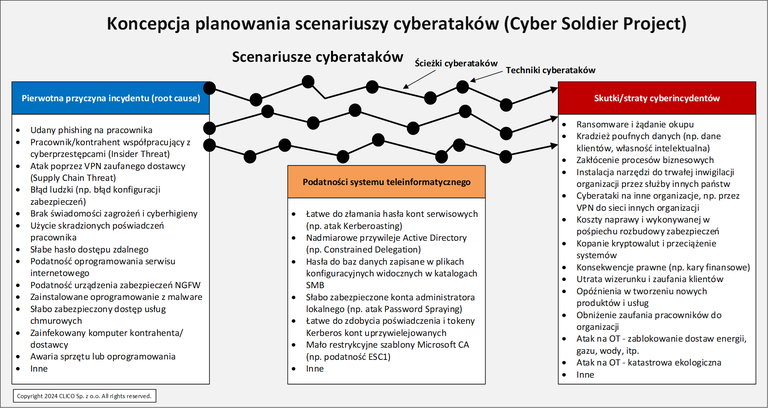

Cyber Poligon – infrastruktura sieciowa, Active Directory oraz systemy IT i OT działające podobnie jak rzeczywisty system informatyczny firmy, gdzie ludzie mogą ćwiczyć realne scenariusze cyberataków.

Cyber Żołnierz – aplikacja GUI z bogatą bazą wiedzy pomagająca wykonywać zaawansowane scenariusze cyberataków w taki sposób jak robią to cyberprzestępcy.

Ważną cechą i korzyścią szkolenia jest zachowanie realizmu oraz całkowite oparcie na wiedzy z wywiadu cybernetycznego.

Szkolenie nie zawiera wymyślonych CTF - wszystkie scenariusze cyberataków opierają się na działaniach rzeczywistych grup cyberprzestępczych, opisanych w wiarygodnych źródłach (m.in. raporty CERT i firm świadczących usługi analiz powłamaniowych). Ćwiczenia cyberataków wykonywane są przy działających zabezpieczeniach antywirusowych, tak jak w prawdziwym systemie informatycznym firmy.

Przygotowanie ludzi do wymagań DORA, RODO i UoKSC/NIS2

Zarządzanie incydentami bezpieczeństwa to prawny obowiązek praktycznie każdej organizacji w Polsce. W razie wystąpienia poważnego incydentu do analizy powłamaniowej zwykle angażowani są wszyscy pracownicy IT, a nie tylko SOC. Na przykład administratorzy aplikacji i baz danych muszą ustalić, czy doszło do wycieku danych klientów. Szkolenie Red Team wyjaśnia ludziom z IT i SOC, jak wygląda prawdziwe włamanie – nie polega ono na uruchomieniu skanera i szukaniu exploitów.

Budowa własnego zespołu Red Team

Szkolenie pomaga podmiotom z sektora finansowego w przygotowaniu zespołu własnych testerów Red Team. Rozporządzenie DORA dopuszcza, aby testy Threat-Led Penetration Testing (TLPT) były wykonywane przez wewnętrzny zespół testerów, pod warunkiem spełnienia odpowiednich wymagań. Testy TLPT powinny być przeprowadzane w formie scenariuszy zagrożeń, zgodnie z wytycznymi TIBER-EU (Threat Intelligence-Based Ethical Red Teaming.

Przygotowanie ludzi do praktycznych egzaminów Red Team

Realistyczne ćwiczenia cyberataków w Active Directory, przeprowadzane przy działających zabezpieczeniach antywirusowych, są niezwykle przydatne dla osób przygotowujących się do praktycznych egzaminów OffSec Certified Professional (OSCP) oraz OffSec Experienced Penetration Tester (OSEP).

- nadmiarowe przywileje Active Directory (np. konto serwisowe w grupie Account Operators lub z przywilejami Constrained Delegation)

Wykrycie podatności wykorzystywanych przez cyberprzestępców

Szkolenie dostarcza uczestnikom umiejętności niezbędnych do samodzielnego testowania skuteczności systemu cyberbezpieczeństwa swojej organizacji. Cyberprzestępcy podczas rzeczywistych włamań do firm zwykle wykorzystują podatności, których nie można wykryć skanerami podatności, takie jak:

- łatwe do zdobycia poświadczenia i tokeny Kerberos kont uprzywilejowanych

- łatwe do złamania hasła kont serwisowych (np. atak Kerberoasting)

- hasła do baz danych zapisane w plikach konfiguracyjnych widocznych w katalogach SMB

- słabo zabezpieczone konta administratora lokalnego (np. atak Password Spraying)

- mało restrykcyjne szablony Microsoft CA (np. podatność ESC1 pozwalająca na wygenerowanie certyfikatu administratora domeny)

Wczesne wykrycie i usunięcie podatności wykorzystywanych przez cyberprzestępców to ogromna korzyść dla organizacji – dzięki temu cyberprzestępcy nie osiągną swoich celów, a organizacja uniknie strat wynikających z ransomware oraz innych cyberincydentów.

Ćwiczenia zaawansowanych scenariuszy cyberataków odbywają się z użyciem aplikacji Cyber Soldier. Jest to aplikacja edukacyjna, która pomaga specjalistom IT nie posiadającym głębokiej wiedzy ofensywnej (red team, hacking) w wykonaniu realnych scenariuszy włamań do systemów informatycznych. Wszystkie scenariusze włamań są oparte na wiarygodnych źródłach z wywiadu cybernetycznego (Threat Intelligence) - scenariusze cyberataków są realistyczne, aplikacja Cyber Soldier Project zachowuje się jak prawdziwi cyberprzestępcy. Przy tym nie jest to "automat black box" - aplikacja Cyber Soldier Project pokazuje i tłumaczy ludziom jak przebiegają rzeczywiste scenariusze włamań.

cyber soldier project

Program szkolenia Red Teaming dla IT i SOC

PRZYGOTOWANIE

Wprowadzenie do Red Teamingu i Adversary Emulation

Wprowadzenie do Cyber Poligonu i narzędzi ofensywnych Cyber Żołnierza

Ćwiczenia z podstawowych umiejętności ofensywnych w Cyber Poligonie – część 1, 2 i 3

CZĘŚĆ PODSTAWOWA

Scenariusz 1. Rozpoznanie Active Directory

Scenariusz 2. Rozpoznanie sieci (serwisy SSH, katalogi SMB, Web, bazy danych)

Scenariusz 3. Łamanie haseł kont serwisowych w domenie Windows (Kerberoasting)

Scenariusz 4 (opcja powolna). Łamanie haseł kont serwisowych w domenie Windows (Kerberoasting)

Scenariusz 5. Wyszukiwanie poświadczeń i innych wrażliwych danych w katalogach sieciowych SMB

Scenariusz 6. Wykorzystanie podatności usługi SMB na starszych serwerach Windows - MS17-010 Eternal

Scenariusz 7. Password spraying na kontach domenowych

Scenariusz 8. Password spraying na kontach lokalnych administratorów

Scenariusz 9. Password spraying na systemach Linux

Scenariusz 10. Password spraying na bazach danych MS SQL

Scenariusz 11. Password spraying na bazach danych MySQL

Scenariusz 12. Web Shell przy użyciu edytowalnego udziału SMB na serwerze Web, wykonanie poleceń na systemie operacyjnym

Scenariusz 13. Zrzut poświadczeń systemu Windows z użyciem Web Shell i eskalacji uprawnień konta serwisowego

Scenariusz 14. Zaślepienie AV/EDR przy użyciu konta lokalnego administratora

Scenariusz 15. Zrzut poświadczeń SAM za pomocą hasła administratora lub NTLM hash

Scenariusz 16. Zrzut poświadczeń LSASS za pomocą hasła administratora lub NTLM hash

Scenariusz 17. Wykorzystanie podatności Microsoft Certificate Authority (MSCA) do uzyskania uprawnień administratora domeny

Scenariusz 18. Przechwytywanie poświadczeń Net-NTLMv2 w sieci i relaying SMB

Scenariusz 19. Lateral movement do systemów Windows z użyciem różnych protokołów (SMB, WinRM, WMI, RDP)

Scenariusz 20. Wykorzystanie uprawnień Backup Operators do zrzutu poświadczeń kont domenowych (SAM, DCSync)

Scenariusz 21. Wykorzystanie uprawnień Constrained Delegation do uzyskania dostępu administratora systemu Windows

Scenariusz 22. Wykorzystanie uprawnień grupy Account Operators do odczytu LAPS (konta administratora lokalnego)

Scenariusz 23. Wykorzystanie uprawnień grupy Account Operators do odczytu gMSA (konta serwisowe)

Scenariusz 24. Kradzież tokenów Kerberos i lateral movement z użyciem tokenów kont uprzywilejowanych

Scenariusz 25. Zaślepienie AV/EDR i eskalacja konta serwisowego do administratora Windows (poziom SYSTEM)

Scenariusz 26. Command and Control - tunelowanie ataków na wewnętrzną sieć przez SOCKS Proxy

Scenariusz 27. Rekonesans usług Web w sieci

Scenariusz 28. Wykorzystanie WordPress do załadowania Web Shell, wykonywanie poleceń systemu operacyjnego

Scenariusz 29. Atak Password Spraying i dostęp do baz danych Postgres

Scenariusz 30. Atak Password Spraying i dostęp do baz danych ORACLE

CZĘŚĆ ZAAWANSOWANA (opcja wykonywana w zależności od poziomu grupy)

Scenariusz 31. Red Teaming z użyciem Sliver Command and Control – zaślepienie antywirusa, uruchamianie implantu Sliver

Scenariusz 32. Red Teaming z użyciem Sliver Command and Control – zaślepienie antywirusa, tunelowanie ataków z C&C do sieci wewnętrznej

Scenariusz 33. Red Teaming z użyciem Sliver Command and Control – zaślepienie antywirusa, kradzież poświadczeń za pomocą różnych technik (m.in. BOF/COFF, Execute Assembly)

Scenariusz 34. Red Teaming z użyciem Meterpreter Command and Control – zaślepienie antywirusa, uruchamianie implantu Meterpreter

Scenariusz 35. Red Teaming z użyciem Meterpreter Command and Control – zaślepienie antywirusa, tunelowanie ataków z C&C do sieci wewnętrznej

Scenariusz 36. Red Teaming z użyciem Meterpreter Command and Control – zaślepienie antywirusa, kradzież poświadczeń za pomocą różnych technik (m.in. Process Injection/Migrate, Execute Binary from Memory)

CZAS SZKOLENIA

3 dni z instruktorem + 5 dni zdalny dostęp do lab i aplikacji „Cyber Żołnierz"

CENA 3900 PLN / osoba

Szkolenie "Red Teaming dla IT i SOC" to doskonałe przygotowanie do wykonania praktycznej oceny skuteczności systemu cyberbezpieczeństwa z użyciem narzędzi Cyber Soldier Project w formie Incident Response w środowisku produkcyjnym